Google annonce enfin un nouveau programme pour lutter contre les failles de sécurité installées dans les applications préinstallées, c'est un soulagement, un premier pas enfin contre les contournements d'autorisations, l'exécution de code dans le noyau, les fuites d'informations!!

L'équipe Android Security & Privacy de Google a lancé l' Android Partner Vulnerability Initiative (APVI) pour gérer les problèmes de sécurité spécifiques aux OEM Android. L'APVI est conçu pour favoriser la correction et fournir une transparence aux utilisateurs sur les problèmes que nous avons découverts chez Google et qui affectent les modèles d'appareils fournis par les partenaires Android.

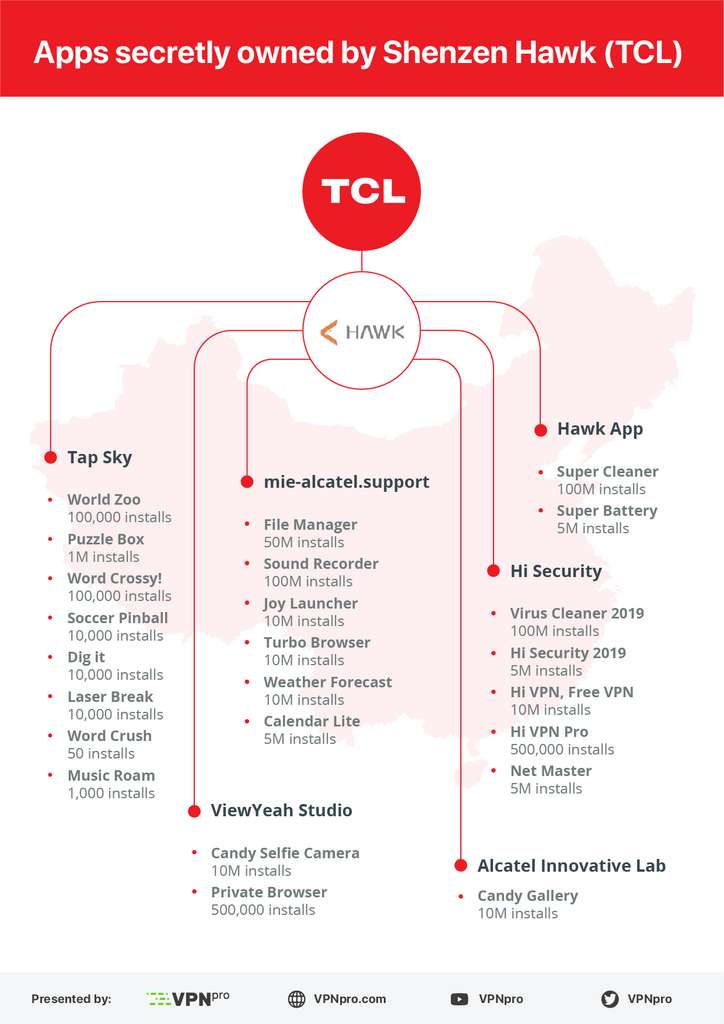

Nous avons des problèmes de sécurité à la pelle avec les applications préinstallées que l'on ne peut pas supprimer, Google enfin le reconnaît il y a une faille sur Android qu'il faut corriger pour protéger les utilisateurs de leurs OEM !!

L'APVI a déjà traité un certain nombre de problèmes de sécurité, améliorant la protection des utilisateurs contre les contournements d'autorisations, l'exécution de code dans le noyau, les fuites d'informations d'identification et la génération de sauvegardes non chiffrées. Vous trouverez ci-dessous quelques exemples de ce que nous avons trouvé, l'impact et les efforts de remédiation OEM.

◾Contournement des autorisations

Dans certaines versions d'une solution de mise à jour OTA (over-the-air) préinstallée tierce, un service système personnalisé dans le cadre Android exposait des API privilégiées directement à l'application OTA. Le service fonctionnait en tant qu'utilisateur système et ne nécessitait aucune autorisation d'accès, vérifiant plutôt la connaissance d'un mot de passe codé en dur. Les opérations disponibles variaient selon les versions, mais permettaient toujours d'accéder à des API sensibles, telles que l'installation / la désinstallation silencieuse des APK, l'activation / la désactivation d'applications et l'octroi d'autorisations d'application. Ce service est apparu dans la base de code pour de nombreuses versions d'appareils dans de nombreux OEM, mais il n'a pas toujours été enregistré ou exposé aux applications. Nous avons travaillé avec les fabricants OEM concernés pour les sensibiliser à ce problème de sécurité et leur fournir des conseils sur la façon de supprimer ou de désactiver le code concerné.

◾Fuite d'informations d'identification

Un navigateur Web populaire préinstallé sur de nombreux appareils comprenait un gestionnaire de mots de passe intégré pour les sites visités par l'utilisateur. L'interface de cette fonctionnalité a été exposée à WebView via JavaScript chargé dans le contexte de chaque page Web. Un site malveillant aurait pu accéder à l'intégralité du contenu du magasin d'informations d'identification de l'utilisateur. Les informations d'identification sont chiffrées au repos, mais utilisent un algorithme faible (DES) et une clé connue et codée en dur. Ce problème a été signalé au développeur et des mises à jour de l'application ont été envoyées aux utilisateurs.

◾Applications trop privilégiées

La checkUidPermissionméthode de la PackageManagerServiceclasse a été modifiée dans le code du framework pour certains appareils pour permettre l'accès à des autorisations spéciales à certaines applications. Dans une version, la méthode accordait aux applications avec l'ID utilisateur partagé com.google.uid.sharedtoute autorisation demandée et les applications signées avec la même clé que le com.google.android.gsfpackage toute autorisation dans leur manifeste. Une autre version de la modification permettait aux applications correspondant à une liste de noms de packages et de signatures de passer les contrôles d'autorisation d'exécution même si l'autorisation ne figurait pas dans leur manifeste. Ces problèmes ont été résolus par les OEM.

?C'est un premier pas, c'est surtout celui où Google condamne publiquement les abus des OEM dans les logiciels pré-installés sur les appareils Android, enfin nous avons été entendu et ce n'est pas fini !!

— Modifié le 8 févr. 2021 à 20:31:35

Keep Calm and Love Android.