- Admin

- Posts de Forum 76 545

4 sept. 2024 à 14:11:26 via site

4 sept. 2024 14:11:26 via site

⏩️Ils nous écoutent et on se défend sur Murena ⏪️

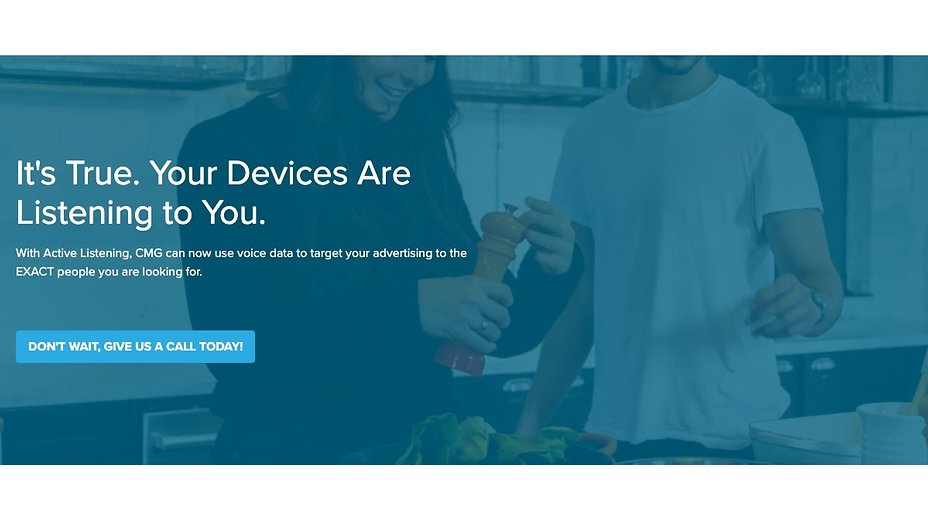

Ils nous écoutent et on se défend sur Murena avec les moyens de bloquer l’accès à son micro !!

Dans une société où certains experts en sécurité informatique ont déjà prévenu que l’Internet des objets pourrait devenir l’Internet des menaces, l’annonce sur le fléau des écoutes actives n’a pas manqué de susciter étonnement et indignation.

◾️Réduire la surface d’intrusion des entreprises relève d’abord de notre responsabilité

De solutions sont disponibles pour l’atteinte de cet objectif.

Murena OS est un système d’exploitation open source basé sur Android, exempt des produits Google et doté de ses propres services Web (non obligatoires), créé par le développeur de logiciels français et fondateur de la distribution Linux Mandrake, Gaël Duval. Grosso modo, le contexte impose aux utilisateurs de produits et services en ligne de s’intéresser aux solutions respectueuses de leur vie privée. Et à cet effet, le dépôt GitHub Awesome Privacy liste une panoplie d’alternatives gratuites et open source.

◾️Et pour sa télé, c'est encore pire ou alors avec la TNT

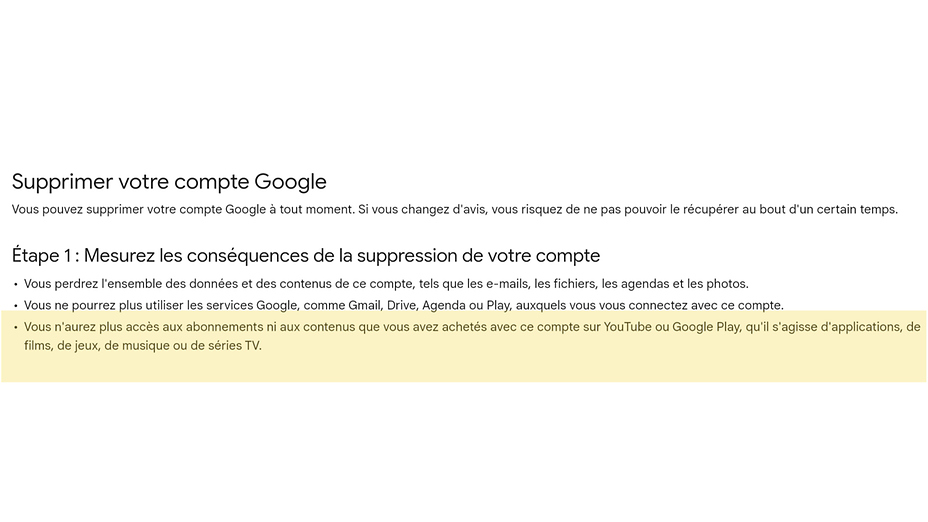

Il n’est par exemple pas possible de stopper complètement la collecte de données sur son téléviseur connecté, mais on peut la limiter en désactivant des fonctions comme ACR. Pour cela, il faut accéder aux paramètres de confidentialité de l’appareil et décocher l’option qui autorise l’utilisation des informations provenant des entrées TV. Cette option varie selon les marques et les modèles. L’utilisateur peut en sus réinitialiser son identifiant publicitaire, qui est utilisé pour compiler des informations sur vous. Enfin, il faut penser à limiter l’utilisation des applications et des navigateurs sur le téléviseur, et privilégier des appareils externes qui offrent plus de contrôle sur les données collectées.

?Un micro à couper au moins sur son smartphone, son ancien smartphone et même sur sa tablette à l’aide de Murena, on en reparlera !!

— Modifié le 24 sept. 2024 à 14:25:07

Keep Calm and Love Android.